Neue Lectures - DevEx

Ein erster Einblick in unsere geplanten Lectures, kurze Wissenshäppchen, die den Perfekten Einstieg in ein Thema bieten. Heute stellen wir die Lectures im

Dies ist der erste Beitrag einer Serie über IT-Compliance mit Mondoo. Dieser Beitrag konzentriert sich auf die Grundlagen von Mondoo und wie Sie es nutzen können, um Einblicke in Sicherheitslücken zu erhalten, die sich in Ihrer IT-Infrastrukturlandschaft verbergen könnten.

Um dies zu demonstrieren, werde ich mit Hilfe von HashiCorp Terraform Infrastruktur in der Microsoft Azure Cloud erstellen. Dann werde ich Mondoo mit einem Microsoft Azure-Konto (auch bekannt als "Subscription") und den Infrastrukturressourcen integrieren, um kontinuierlich die IT-Compliance zu überprüfen.

Kontinuierliche IT-Compliance ist ein Ansatz, der die Echtzeitüberwachung und proaktive Verwaltung der IT-Systeme eines Unternehmens in den Vordergrund stellt, um die Einhaltung relevanter Vorschriften, Standards und Sicherheitspraktiken zu gewährleisten. Im Gegensatz zu herkömmlichen regelmäßigen Audits umfasst die kontinuierliche IT-Compliance eine kontinuierliche Bewertung und Anpassung von IT-Prozessen, -Richtlinien und -Kontrollen.

Dieser dynamische und iterative Prozess ermöglicht es Unternehmen, Compliance-Probleme umgehend zu identifizieren und zu beheben und so das Risiko von Nicht-Compliance-Vorfällen zu verringern. Automatisierung spielt eine entscheidende Rolle bei der kontinuierlichen IT-Compliance! Tools wie Mondoo helfen Ihnen, die Vorschriften einzuhalten.

Hinter Mondoo, steckt das gleiche Team, das Ihnen InSpec/ServerSpec und das DevSec Projekt steckte. Es handelt sich um ein Software-Tool, das die Sicherheit Ihrer IT-Infrastruktur kontinuierlich bewertet. Es macht dies auf der Grundlage von "Policies".

Policies sind Richtlinine oder Regeln, die Sie für Ihre IT-Infrastruktur definieren, z.B. "Der SSH-Port darf niemals offen sein". Mondoo-Richtlinien sind als High-Level-Code geschrieben, der die Einhaltung von Sicherheitsvorschriften und Best Practices automatisiert.

Allerdings müssen nicht alle Richtlinien selbst geschrieben werden. Mondoo enthält bereits tonnenweise vorgefertigte Richtlinien, die auf internationalen Sicherheitspraktiken basieren!

Besuchen Sie die offizielle Mondoo-Website, um mehr zu erfahren.

Jetzt, da Sie verstehen, was Compliance und Mondoo ist, ist es an der Zeit, zu zeigen, was man damit tun kann. Um Compliance-Probleme zu prüfen, benötigen wir eine Ziel-IT-Infrastruktur. Ich werde HashiCorp Terraform verwenden, um diese Infrastruktur in einem Microsoft Azure Cloud-Konto/-Abonnement zu erstellen.

Wenn Sie mit HashiCorp Terraform nicht vertraut sind, lesen Sie unbedingt diesen Beitrag, besuchen Sie diese Website oder schauen Sie sich unseren Grundlagenkurs an.

Der Terraform-Code, den ich verwende, befindet sich in einem öffentlichen GitHub-Repository. Für diese Demonstration ist nur das Unterverzeichnis "non-compliant" relevant.

Wenn Sie mitmachen möchten, stellen Sie sicher, dass Sie ein Mondoo-Konto erstellen, Terraform installieren, das GitHup-Repository klonen, sich bei Ihrem Azure-Konto anmelden und dann die folgenden Befehle im geklonten Repository ausführen:

1$ cd non-compliant

2$ terraform init

3$ terraform apply

Jetzt enthält Ihr Azure-Konto einen virtuelle Maschine, auf der Ubuntu Linux 20.04 LTS läuft. Auf der VM wird auch eine kleine NodeJS-Webanwendung ausgeführt, die auf Port 80 verfügbar ist. Sie können auch über SSH eine Verbindung mit der VM herstellen, indem Sie den Benutzernamen "adminuser" und das Kennwort "$uperSecret 1" verwenden.

Ich habe einige Sicherheitslücken und Bad-Practitces absichtlich eingebaut. Verwenden Sie diesen Code nicht als Grundlage für eine sichere IT-Infrastruktur.

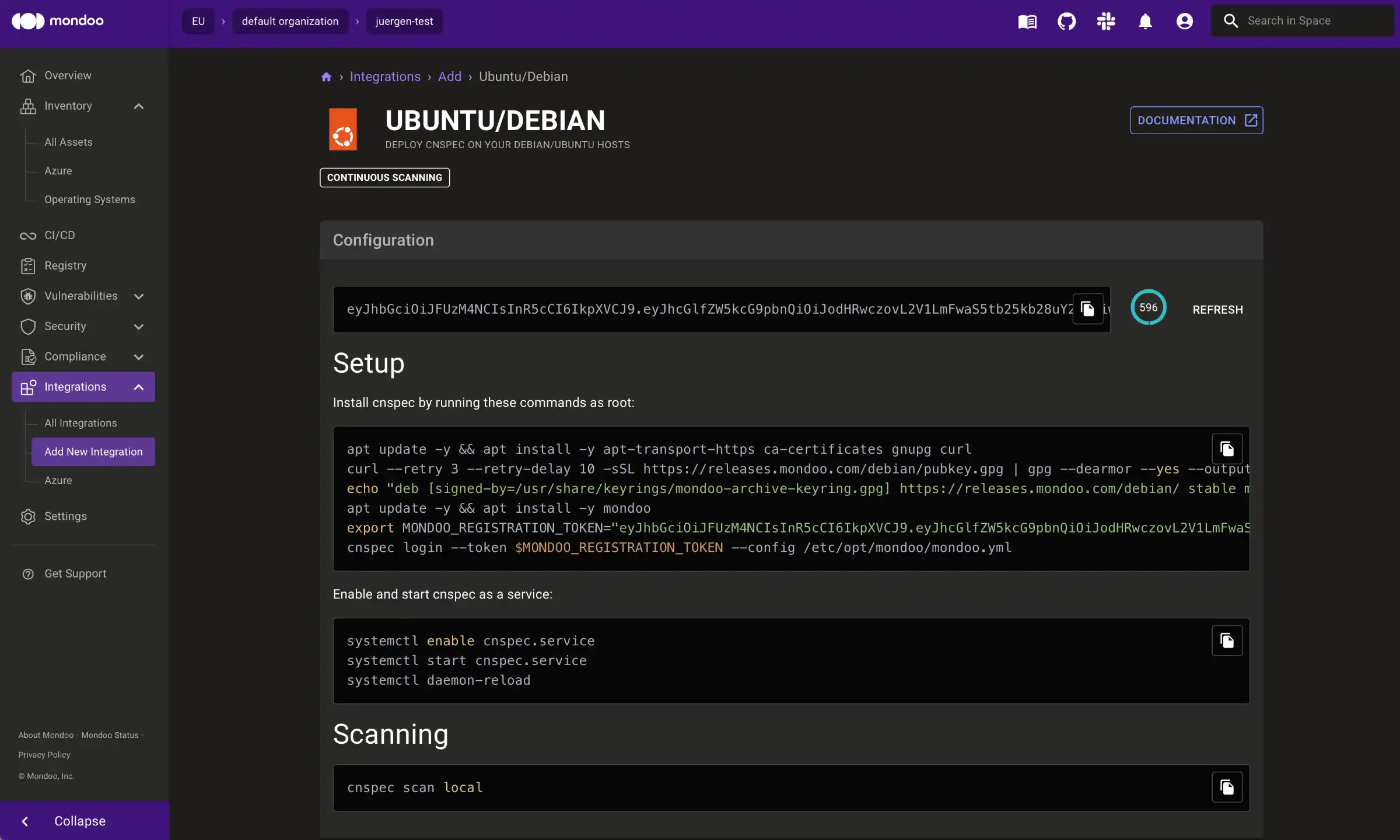

Wählen Sie in Ihrem Mondoo-Konto "Integrations" und dann "Ubuntu/Debian". Die Benutzeroberfläche zeigt Ihnen alle Schritte, die für die Integration der VM in Mondoo erforderlich sind:

In einem professionellen Kontext würde man versuchen, diese Schritte innerhalb des Erstellungsprozesses der VM selbst zu automatisieren. In diesem Beispiel verwenden wir die manuellen Schritte, um sie sichtbarer zu machen:

Zuerst installieren wir den Mondoo-Client (cnspec) auf der VM, indem wir die Schritte auf der Benutzeroberfläche (als root) ausführen:

1$ apt update -y && apt install -y apt-transport-https ca-certificates gnupg curl

2$ curl --retry 3 --retry-delay 10 -sSL https://releases.mondoo.com/debian/pubkey.gpg | gpg --dearmor --yes --output /usr/share/keyrings/mondoo-archive-keyring.gpg

3echo "deb [signed-by=/usr/share/keyrings/mondoo-archive-keyring.gpg] https://releases.mondoo.com/debian/ stable main" | tee /etc/apt/sources.list.d/mondoo.list

4$ apt update -y && apt install -y mondoo

5$ export MONDOO_REGISTRATION_TOKEN="<YOUR-TOKEN>"

6$ cnspec login --token $MONDOO_REGISTRATION_TOKEN --config /etc/opt/mondoo/mondoo.yml

Dann richten wir cnspec als Service ein. Dadurch wird sichergestellt, dass cnspec diese VM kontinuierlich überprüft:

$ systemctl enable cnspec.service

$ systemctl start cnspec.service

$ systemctl daemon-reload

Als letzten Befehl lösen wir den ersten Scan aus:

$ cnspec scan local

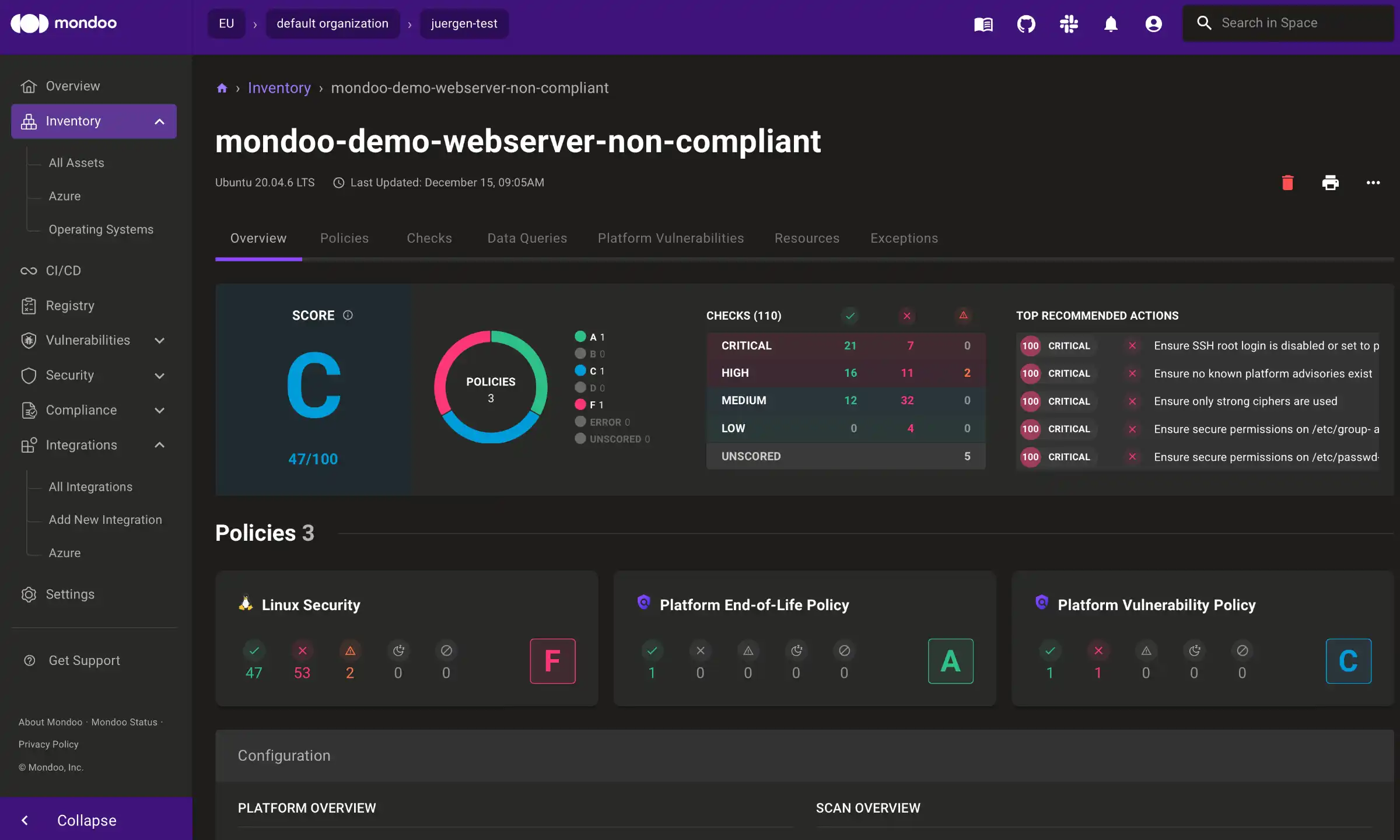

Sie sollten eine Compliance-Analyse der VM als Output sehen. Die beste Möglichkeit, diese Daten zu überprüfen, ist jedoch über die Benutzeroberfläche. Sie sollten einen neuen Eintrag in Ihren "Assets" mit dem Namen "mondoo-demo-webserver-non-compliant" finden (das ist der Name, den wir der VM gegeben haben):

Mondoo verwendet seine enthaltenen Best-Practice-Policies und bewertet diese VM mit einer Punktzahl von "C" (47/100 Punkte). Es gibt viele Sicherheitsprobleme auf dieser VM!

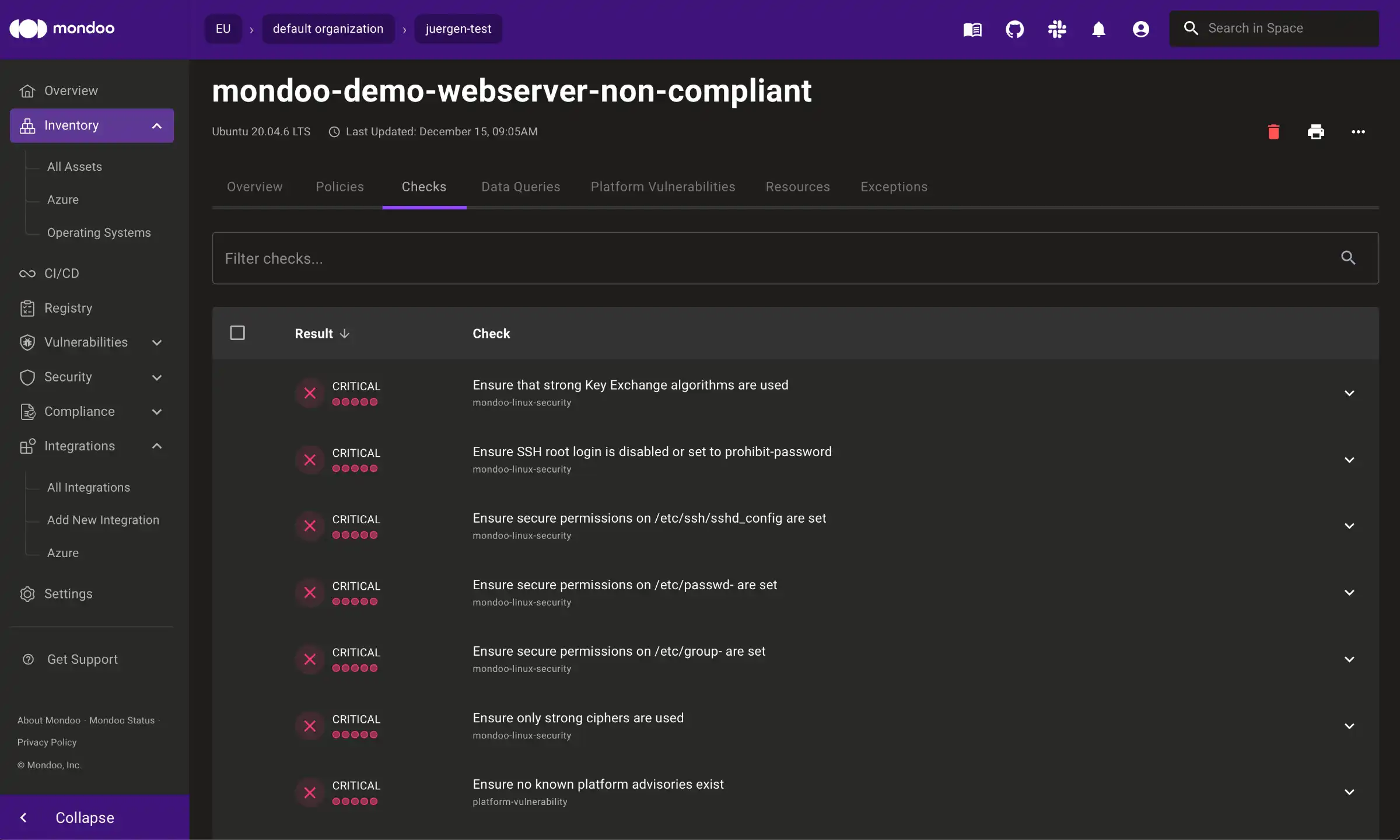

Wenn Sie auf den Reiter "Checks" klicken, können Sie alle dort aufgelistet sehen:

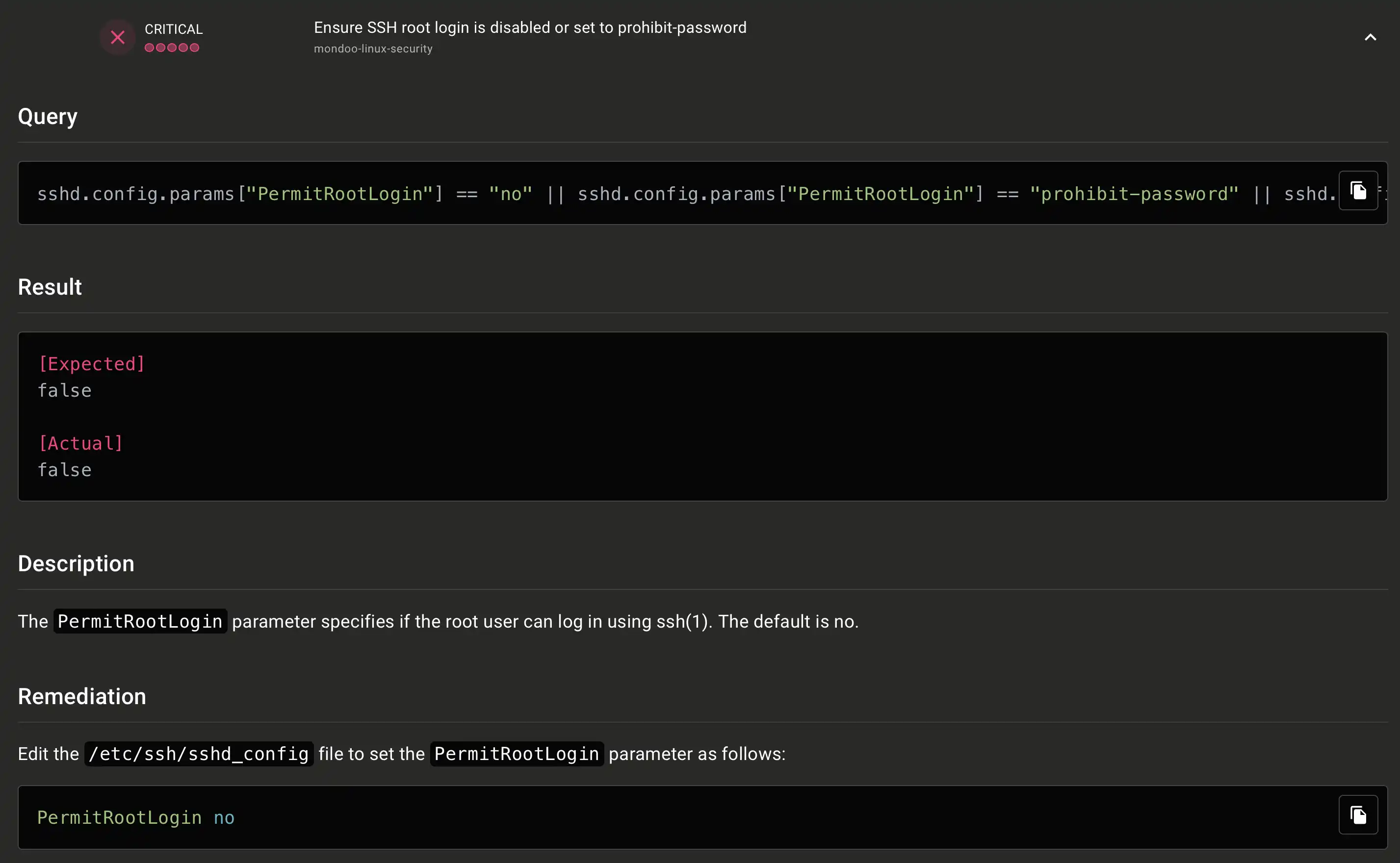

Sie können jede Vulnerability/Schwachstelle untersuchen und hilfreiche Tipps zur Behebung zu finden:

Ein zukünftiger Beitrag wird sich darauf konzentrieren, diese Schwachstellen zu beheben. Für einige der Schwachstellen kann eine Korrektur erreicht werden, indem das Betriebssystem auf die neueste Ubuntu LTS-Version aktualisiert wird. Sie können den Terraform-Code aktualisieren, um eine neuere Version zu verwenden, und die VM erneut scannen.

Das Überprüfen einer bestimmten VM ist eine gute Sache. Mondoo kann jedoch auch in Ihr gesamtes Microsoft Azure-Konto/-Abonnement integriert werden! Um dies zu erreichen, sind einige Schritte notwendig. Die gute Nachricht: Die Dokumentation von Mondoo ist exzellent und deckt alles ab! Um Mondoo und Azure zu integrieren, führen Sie einfach die folgenden Schritte aus, die hier beschrieben sind.

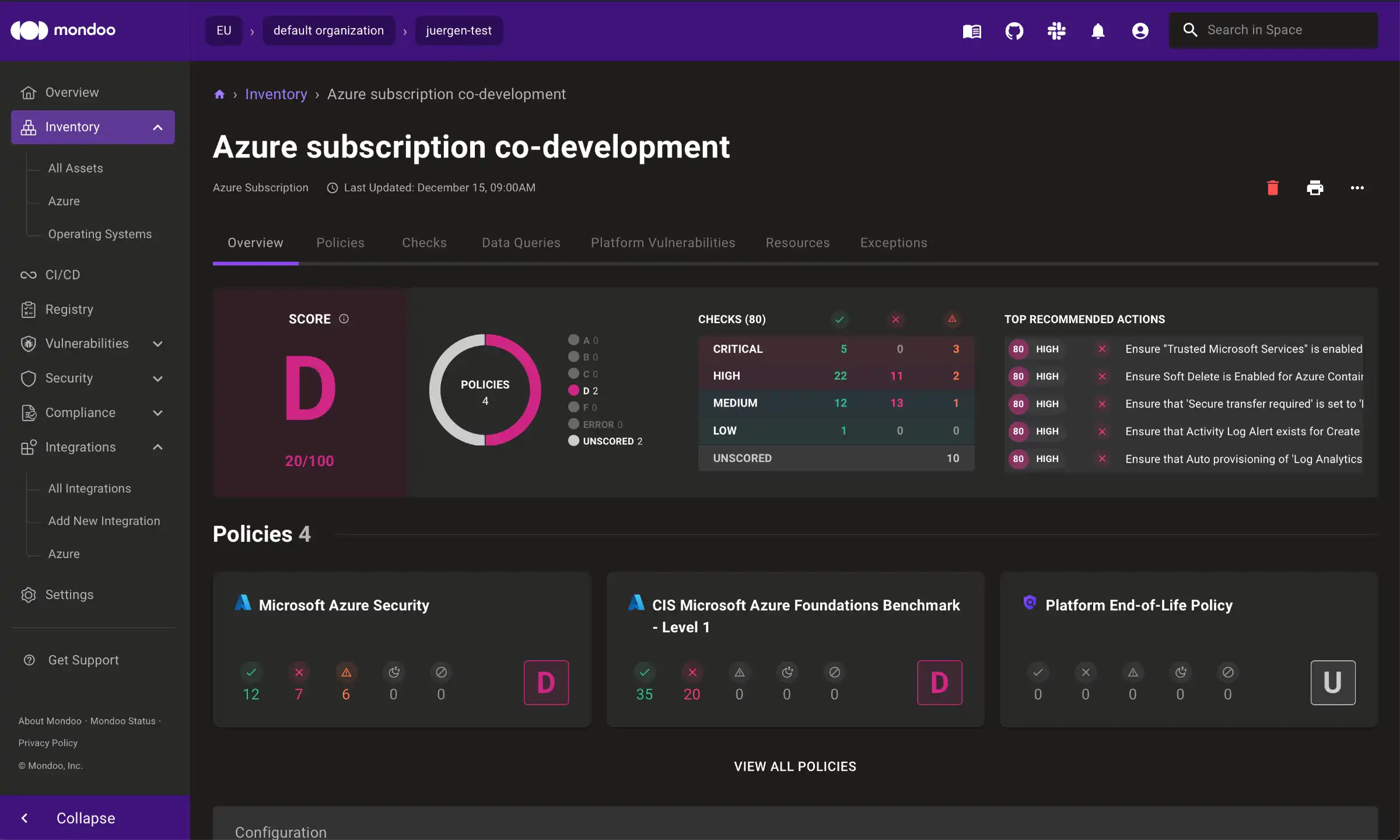

Sobald Sie dies geschafft haben, können Sie die Scan-Ergebnisse auch in Ihrem Mondoo-Dashboard sehen:

Wie Sie sehen können, müssen wir auch hier viele Probleme beheben! Eine "D"-Punktzahl (20/100 Punkte) ist nichts, worüber man sich freuen sollte.

Mondoo ist ein großartiges Tool, um die IT-Compliance kontinuierlich zu überprüfen. Die enthaltenen Richtlinien ermöglichen es uns, schnell eine sichere Grundlage für unsere IT-Sicherheit zu schaffen. Ich bin auch ein großer Fan der Benutzeroberfläche. Alles ist schön organisiert und sieht sehr gut aus.

Im nächsten Beitrag werde ich versuchen, die Sicherheitsprobleme zu beheben, die ich in diesem Beitrag entdeckt habe. In zukünftigen Beiträgen wird auch gezeigt, wie Sie Ihre eigenen Mondoo-Richtlinien schreiben und wie Sie die Mondoo-CLI-Tools verwenden, um unseren Infrastrukturcode auf Compliance-Probleme zu überprüfen.

Sie interessieren sich für unsere Trainings oder haben einfach eine Frage, die beantwortet werden muss? Sie können uns jederzeit kontaktieren! Wir werden unser Bestes tun, um alle Ihre Fragen zu beantworten.

Hier kontaktieren